2023 年 7 月 22 日,加密支付提供商 CoinsPaid 被黑客盜取了 3730 萬(wàn)美元。據(jù)安全公司調(diào)查,攻擊者為 Lazarus 黑客團(tuán)隊(duì)。本文為 CoinsPaid 所撰寫(xiě)的黑客攻擊細(xì)節(jié),以為其他加密從業(yè)者提供寶貴經(jīng)驗(yàn)。

與攻擊相關(guān)的 Lazarus 黑客團(tuán)隊(duì)

根據(jù)我們的內(nèi)部調(diào)查,我們有理由懷疑頂級(jí)黑客組織 Lazarus 可能是對(duì) CoinsPaid 進(jìn)行攻擊的幕后黑手。黑客使用了 Lazarus 在最近的 Atomic Wallet 攻擊案件中所用的相同策略和洗錢(qián)方案。

Lazarus 組織被媒體宣傳為「當(dāng)今全球頂級(jí)網(wǎng)絡(luò)威脅組織」,在世界各地開(kāi)展黑客活動(dòng)。盡管成員的數(shù)量和他們的名字尚未得到確切確定,但這個(gè)網(wǎng)絡(luò)犯罪組織與朝鮮政府有關(guān)。

從 2009–2013 年,「特洛伊行動(dòng)」是 Lazarus 發(fā)起的第一次重大攻擊,針對(duì)的是美國(guó)和韓國(guó)的政府網(wǎng)站。

2014 年,Lazarus 因其對(duì)索尼影業(yè)的黑客攻擊而獲得全球認(rèn)可:肇事者釋放了公司的機(jī)密文件,包括關(guān)于員工、他們的工作合同甚至他們的家庭成員的信息。

2017 年,Lazarus 再次出手:WannaCry 勒索軟件攻擊是 2017 年 5 月的全球性網(wǎng)絡(luò)攻擊,目標(biāo)是運(yùn)行 Microsoft Windows 操作系統(tǒng)的計(jì)算機(jī),通過(guò)加密數(shù)據(jù)并要求比特幣贖金。該次黑客攻擊持續(xù)了 4 天,并導(dǎo)致全球范圍內(nèi)超過(guò) 300,000 臺(tái)計(jì)算機(jī)被感染。

隨著加密市場(chǎng)越來(lái)越受歡迎并在資本化中增長(zhǎng),Lazarus 團(tuán)隊(duì)開(kāi)始針對(duì)眾多加密貨幣平臺(tái)。到目前為止,受害公司的名單包括超過(guò) 20 家公司,其中包括 Axie Infinity (6.25 億美元 )、Horizon Bridge (1 億美元 ) 和 Atomic Wallet (1 億美元 )。

關(guān)于 Lazarus 的長(zhǎng)期目標(biāo)和攻擊頻率增加的原因有很多猜測(cè)。許多專家認(rèn)為,該團(tuán)隊(duì)的活動(dòng)是朝鮮希望獲得外匯的延伸。

黑客花了 6 個(gè)月的時(shí)間跟蹤和研究 CoinsPaid

我們現(xiàn)在知道,Lazarus 花了半年的時(shí)間試圖滲透 CoinsPaid 系統(tǒng)并查找漏洞。

- 自 2023 年 3 月以來(lái),我們不斷記錄到針對(duì)公司的各種類型的未成功攻擊,從社會(huì)工程到 DDos 和暴力破解。

- 在 2023 年 3 月 27 日,CoinsPaid 的主要工程師收到了來(lái)自一個(gè)所謂的烏克蘭加密處理創(chuàng)業(yè)公司的請(qǐng)求,該請(qǐng)求包含了關(guān)于技術(shù)基礎(chǔ)設(shè)施的一系列問(wèn)題,這已經(jīng)得到了公司的 3 位主要開(kāi)發(fā)人員的確認(rèn)。

- 在 2023 年 4–5 月,我們經(jīng)歷了 4 次針對(duì)我們系統(tǒng)的主要攻擊,目的是獲得 CoinsPaid 員工和客戶的賬戶訪問(wèn)權(quán)限。針對(duì)我們團(tuán)隊(duì)成員的垃圾郵件和網(wǎng)絡(luò)釣魚(yú)活動(dòng)持續(xù)不斷且極具攻擊性。

- 在 2023 年 6–7 月,進(jìn)行了一場(chǎng)涉及賄賂和假雇傭關(guān)鍵公司人員的惡意活動(dòng)。

- 在 2023 年 7 月 7 日,針對(duì) CoinsPaid 的基礎(chǔ)設(shè)施和應(yīng)用程序進(jìn)行了一次大規(guī)模、精心計(jì)劃和準(zhǔn)備的攻擊。從 20:48 到 21:42,我們記錄了異常高的網(wǎng)絡(luò)活動(dòng):涉及了超過(guò) 150,000 個(gè)不同的 IP 地址。

犯罪者的主要目標(biāo)是誘騙關(guān)鍵員工安裝軟件來(lái)遠(yuǎn)程控制計(jì)算機(jī),從而滲透和訪問(wèn) CoinsPaid 的內(nèi)部系統(tǒng)。經(jīng)過(guò) 6 個(gè)月的失敗嘗試,黑客們終于在 2023 年 7 月 22 日成功地攻擊了我們的基礎(chǔ)設(shè)施。

社會(huì)工程?—?— 2023 年「最危險(xiǎn)」的安全威脅

由于不可能在未獲得員工計(jì)算機(jī)訪問(wèn)權(quán)限的情況下從外部入侵 CoinsPaid 系統(tǒng),攻擊者使用了高度復(fù)雜且有力的社交工程技術(shù)。根據(jù) CS Hub 的研究結(jié)果,75% 的網(wǎng)絡(luò)安全專家認(rèn)為社交工程和網(wǎng)絡(luò)釣魚(yú)攻擊是網(wǎng)絡(luò)安全方面的頭號(hào)威脅。

假冒 LinkedIn 招聘、賄賂和操縱員工

來(lái)自加密貨幣公司的招聘人員通過(guò) LinkedIn 和各種消息傳遞工具聯(lián)系了 CoinsPaid 的員工,提供了非常高的薪酬。例如,我們的一些團(tuán)隊(duì)成員收到了月薪為 16,000–24,000 美元的工作邀約。在面試過(guò)程中,罪犯試圖誘使候選人安裝 JumpCloud Agent 或一個(gè)特殊程序以完成技術(shù)任務(wù)。

JumpCloud 是一個(gè)目錄平臺(tái),允許企業(yè)驗(yàn)證、授權(quán)和管理用戶和設(shè)備,據(jù)說(shuō)在 2023 年 7 月被 Lazarus Group 黑客入侵,目的是針對(duì)其加密貨幣用戶。

盡管您可能認(rèn)為在員工的計(jì)算機(jī)上嘗試安裝惡意軟件是明顯的,但黑客花了 6 個(gè)月的時(shí)間了解 CoinsPaid 的所有可能細(xì)節(jié)、我們的團(tuán)隊(duì)成員、我們公司的結(jié)構(gòu)等等。像 Lazarus 這樣的頂級(jí)黑客團(tuán)隊(duì)能夠創(chuàng)建一個(gè)完全可信的故事來(lái)利用潛在的目標(biāo)。

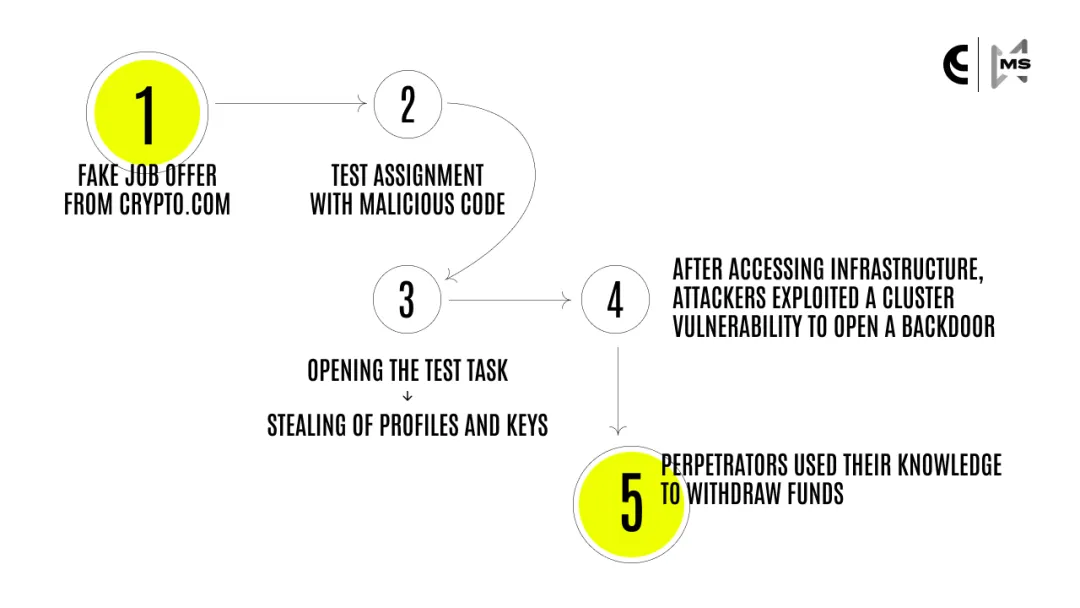

逐步追蹤攻擊步驟

在現(xiàn)代高度數(shù)字化的世界中,欺騙一個(gè)人比欺騙計(jì)算機(jī)軟件容易得多。通過(guò)操縱 CoinsPaid 的一名員工,黑客成功地攻擊了我們的基礎(chǔ)設(shè)施。

- 我們的一名員工回應(yīng)了來(lái)自 Crypto.com 的工作邀請(qǐng)。

- 在參與面試時(shí),他們收到了一個(gè)測(cè)試任務(wù),該任務(wù)要求安裝帶有惡意代碼的應(yīng)用程序。

- 打開(kāi)測(cè)試任務(wù)后,從計(jì)算機(jī)上竊取了資料和密鑰以與公司的基礎(chǔ)設(shè)施建立連接。

- 獲得對(duì) CoinsPaid 基礎(chǔ)設(shè)施的訪問(wèn)權(quán)限后,攻擊者利用集群中的一個(gè)漏洞并打開(kāi)了一個(gè)后門(mén)。

- 在探索階段,知識(shí)犯罪者獲得的信息使他們能夠復(fù)制與區(qū)塊鏈的交互接口的合法請(qǐng)求,并從我們的運(yùn)營(yíng)存儲(chǔ)庫(kù)中提取公司的資金。

簡(jiǎn)單來(lái)說(shuō),黑客獲得了訪問(wèn)權(quán)限,允許他們創(chuàng)建授權(quán)請(qǐng)求,從 CoinsPaid 的熱錢(qián)包中提取資金。這些請(qǐng)求被視為有效,并被發(fā)送到區(qū)塊鏈進(jìn)行進(jìn)一步處理。然而,肇事者未能突破我們的熱錢(qián)包并直接獲取私鑰以訪問(wèn)資金。

內(nèi)部安全措施觸發(fā)了警報(bào)系統(tǒng),使我們能夠迅速阻止惡意活動(dòng),并將黑客趕出公司的范圍。

區(qū)塊鏈評(píng)分對(duì)抗洗錢(qián)效果不佳

盡管許多加密貨幣公司采用 KYC 措施并使用區(qū)塊鏈風(fēng)險(xiǎn)評(píng)分系統(tǒng)來(lái)檢測(cè)可疑活動(dòng),但肇事者仍成功地洗錢(qián)。原因如下:

按照任何黑客事件后的標(biāo)準(zhǔn)程序,CoinsPaid 通知了所有主要的交易所和網(wǎng)絡(luò)安全公司該事件,提供有關(guān)黑客地址的信息。然后,它們被包括在一個(gè)標(biāo)記中,在社區(qū)中共享,以防止與這些地址相關(guān)的資金的進(jìn)一步移動(dòng)和洗錢(qián)。

然而,當(dāng)移動(dòng)資金到后續(xù)地址時(shí),分發(fā)標(biāo)記需要多達(dá) 60 分鐘。根據(jù)我們的調(diào)查結(jié)果,CoinsPaid 的黑客在標(biāo)記跟上肇事者的行動(dòng)之前,只需幾分鐘就將資金轉(zhuǎn)移到新地址。

這一漏洞使得區(qū)塊鏈評(píng)分在預(yù)防和最大限度地減少 2023 年黑客組織洗錢(qián)計(jì)劃的影響方面基本上無(wú)效。

資金追蹤:追蹤并阻止被盜資金

為協(xié)助調(diào)查,CoinsPaid 與 Match Systems 建立了合作關(guān)系,后者是網(wǎng)絡(luò)安全領(lǐng)域的領(lǐng)導(dǎo)者,專門(mén)從事區(qū)塊鏈分析,并與執(zhí)法機(jī)構(gòu)和監(jiān)管機(jī)構(gòu)合作,陪同歸還被盜的加密資產(chǎn)的過(guò)程。在 Match System 專家的幫助下,已經(jīng)在數(shù)十起刑事案件中追回了超過(guò) 7 千萬(wàn)美元。

攻擊發(fā)生后立即進(jìn)行了一系列操作性措施,以跟蹤并有可能凍結(jié)被盜資金。

步驟 1:所有主要的區(qū)塊鏈分析器都將黑客的地址列入黑名單。

步驟 2:向所有主要的加密貨幣交易所和 AML 官員發(fā)送了緊急通知,告知他們包含被盜資產(chǎn)的黑客地址。

步驟 3:黑客的地址被列入 Match Systems 的觀察名單。

在采取了必要措施增加臨時(shí)阻止被盜資金的可能性后,Match Systems 的專家繼續(xù)通過(guò)區(qū)塊鏈分析器、原生瀏覽器和公司自己的工具跟蹤資金流向。一旦資金通過(guò)交易所和交換服務(wù)流通,就會(huì)對(duì)攻擊者的地址進(jìn)行額外標(biāo)記,以查看資金是否已跨鏈移動(dòng)。

絕大部分資金被提取到 SwftSwap

基于上述的步驟,我們能夠完全跟蹤到被盜的資金。絕大部分資金以 Avalanche-C 區(qū)塊鏈上的 USDT 代幣的形式被提取到 SwftSwap 服務(wù)。此后,部分資金在第二輪被發(fā)送到以太坊區(qū)塊鏈,并進(jìn)一步轉(zhuǎn)移到 Avalanche 和比特幣網(wǎng)絡(luò)。

事實(shí)上,SwftSwap 上的大部分資金被提取到攻擊者的大額交易地址。這些相同的地址被用于從 Atomic Wallet 轉(zhuǎn)移被盜資金,這給了我們更多的理由相信 Lazarus 可能是此次攻擊的責(zé)任方。

到目前為止,CoinsPaid 黑客的洗錢(qián)活動(dòng)仍在進(jìn)行中,我們將繼續(xù)與 Match System 專家緊密監(jiān)測(cè)這條線索。

損失了 15% 在費(fèi)用和價(jià)格波動(dòng)上

初步估計(jì)顯示,被盜資金中的相當(dāng)大部分很可能因黑客的「運(yùn)營(yíng)成本」而損失。

- 10% 用于一次性大量代幣的「市場(chǎng)」交換:賣家從訂單簿中收集了大部分交易,導(dǎo)致了巨大的價(jià)格滑點(diǎn)。最大的損失發(fā)生在黑客最初用 USDT 兌換 TRX 時(shí)。

- 5% 在傭金、出售有疑問(wèn)歷史的代幣的折扣和其他費(fèi)用上。這也包括在交易所和支付服務(wù)上購(gòu)買(mǎi)為「drops」注冊(cè)的賬戶的額外成本,以及黑客和遠(yuǎn)程管理程序。

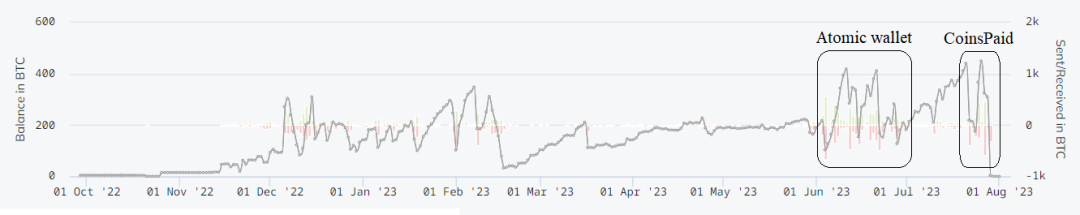

Lazarus 黑客在 Atomic 錢(qián)包攻擊中使用了類似的策略

Match System 的專家發(fā)現(xiàn)了 Lazarus 在其最近對(duì) Atomic Wallet 進(jìn)行的 1 億美元攻擊中之前使用的類似模式。

1. 使用相同的 Swap 服務(wù)和混幣器

黑客利用 swap 服務(wù),如 SunSwap、SwftSwap 和 SimpleSwap,以及 Sinbad 加密貨幣混合器,在沒(méi)有任何 KYC 和 AML 程序的情況下洗白非法獲得的資金。

Sinbad 的交易量圖顯示在兩次攻擊期間操作量出現(xiàn)了明顯的峰值,并且集群上的余額出現(xiàn)了明顯的波動(dòng)。

2. 通過(guò) Avalanche Bridge 提取被盜資金

在 CoinsPaid 和 Atomic 錢(qián)包的黑客攻擊中,大部分被盜資金都以 USDT 的形式發(fā)送到了 Avalanche-C 上的 SwftSwap 加密貨幣服務(wù)。少部分被盜資金被發(fā)送到了 Yobit 交易所。

與 Sinbad 混合器一樣,SwftSwap 服務(wù)的交易量圖表在 Atomic Wallet 和 CoinsPaid 的攻擊期間顯示了交易數(shù)量的明顯增加。

從黑客攻擊中學(xué)到的教訓(xùn)

這次不幸的事件為 CoinsPaid 提供了一些寶貴的經(jīng)驗(yàn)和見(jiàn)解,這些經(jīng)驗(yàn)和見(jiàn)解可以幫助減少加密市場(chǎng)上的黑客攻擊事件數(shù)量,以及它們對(duì)行業(yè)的影響規(guī)模。

以下是我們的安全專家為其他加密貨幣提供商編寫(xiě)的實(shí)用建議清單,實(shí)施這些建議可以顯著提高防黑客的能力。

1. 不要忽視網(wǎng)絡(luò)安全事件,例如試圖入侵公司的基礎(chǔ)設(shè)施、社會(huì)工程、網(wǎng)絡(luò)釣魚(yú)等。這可能是黑客準(zhǔn)備進(jìn)行大規(guī)模攻擊的跡象。

2. 向員工解釋犯罪分子是如何使用虛假的工作邀請(qǐng)、賄賂,甚至請(qǐng)求無(wú)害的技術(shù)建議來(lái)訪問(wèn)公司基礎(chǔ)設(shè)施的。

3. 為特權(quán)用戶實(shí)施安全實(shí)踐。

4. 實(shí)施職責(zé)分離和最小權(quán)限的原則。

5. 確保員工工作站的保護(hù)。

6. 保持基礎(chǔ)設(shè)施組件的更新。

7. 劃分網(wǎng)絡(luò),并在基礎(chǔ)設(shè)施組件之間實(shí)施身份驗(yàn)證和加密。

8. 創(chuàng)建一個(gè)獨(dú)立的安全日志存儲(chǔ)來(lái)上傳所有相關(guān)事件。

9. 為基礎(chǔ)設(shè)施和應(yīng)用程序中的所有可疑活動(dòng)設(shè)置監(jiān)控和警報(bào)系統(tǒng)。

10. 創(chuàng)建一個(gè)誠(chéng)實(shí)的違規(guī)者模型,并針對(duì)您的企業(yè)所承受的威脅和風(fēng)險(xiǎn)采取適當(dāng)?shù)拇胧?/p>

11. 跟蹤運(yùn)營(yíng)余額,并監(jiān)測(cè)其異常移動(dòng)和行為。

12. 將公司的運(yùn)營(yíng)資金減少到必要的最低限度。